几乎所有的 VPN 都容易受到泄露流量的 TunnelCrack 攻击

几乎所有的 VPN 都容易受到泄露流量的 TunnelCrack 攻击

研究人员近日发现,影响市面上大多数 VPN 产品的几个漏洞可以被攻击者用来读取用户流量、窃取用户信息,甚至攻击用户设备。

" 我们实施的攻击从计算上来说开销并不大,这意味着任何拥有适当网络访问权限的人都可以执行攻击,而且攻击与所使用的 VPN 协议无关," 纽约大学的 Nian Xue、纽约大学阿布扎比分校的 Yashaswi Malla、Zihang Xia 和 Christina P pper 以及荷兰鲁汶大学的 Mathy Vanhoef 在论文中声称。

" 即使受害者使用了另一层加密,比如 HTTPS,我们的攻击也会揭示用户在访问哪些网站,这可能是一个重大的隐私风险。"

VPN 漏洞和可能受到的攻击

这些披露的漏洞已经收到了四个不同的 CVE 编号:CVE-2023-36672、CVE-2023-35838、CVE-2023-36673 和 CVE-2023-36671。由于市面上存在如此多易受攻击的解决方案,这些编号将独立于受到影响的解决方案 / 代码库来表示每个漏洞。

前两个漏洞可以在 LocalNet(本地网络)攻击中被利用,即当用户连接到攻击者搭建的 Wi-Fi 或以太网网络时。后两个漏洞可以在 ServerIP 攻击中被利用,无论攻击方是运行不受信任的 Wi-Fi/ 以太网网络的攻击者还是恶意的互联网服务提供商(ISP)。

研究人员说:" 这两种攻击都操纵受害者的路由表,欺骗受害者将流量发送到受保护的 VPN 隧道之外的地方,以便攻击者读取和拦截传输的流量。"

研究人员提供了三次攻击的视频演示(https://www.youtube.com/watch?v=vOawEz39yNY&t=52s)。他们还发布了可用于检查 VPN 客户软件是否易受攻击的脚本。

他们补充说:" 一旦足够多的设备被打上了补丁,如果认为有必要及 / 或有利,攻击脚本也会公开发布。"

易受攻击的应用程序 / 客户软件和缓解建议

在测试了众多消费者级和企业级 VPN 解决方案后,研究人员发现,大多数面向苹果设备(无论是苹果电脑、iPhone 还是 iPad)的 VPN 以及面向 Windows 和 Linux 设备的 VPN 都容易受到上述一两种攻击。在安卓上,只有四分之一左右的 VPN 应用程序易受攻击,很可能归因于 " 精心设计 " 的 API。

Windows、macOS 和 iOS 的内置 VPN 客户软件也很容易受到攻击,Linux 上的一些 VPN 客户软件也是如此。

研究人员表示,他们不知道这些漏洞在外头被利用,但他们也特别指出,很难发现它们是不是被利用的漏洞。

他们已向一堆 VPN 供应商通知了发现的漏洞。其中一些供应商已经解决了这些漏洞,但没有在更新发布说明中提及漏洞(为了遵守研究人员的要求,即在他们的研究结果发表之前予以保密)。

研究人员论文的末尾附有各种设备上经过测试的 VPN 应用程序的完整列表,因此你可能想要检查自己使用的 VPN 应用程序是否在该列表上;如果在列表上,且容易受到攻击,应该核查供应商是否已经修复了漏洞。如果无法获得这些信息,可能需要联系供应商的技术支持并询问。

研究人员表示:" 一些已打上补丁的 VPN 包括 Mozilla VPN、Surfshark、Malwarebytes、Windscribe(可以导入 OpenVPN 配置文件)和 Cloudflare 的 WARP。"

思科证实,其面向 Linux、macOS 和 Windows 的思科安全客户软件和 AnyConnect 安全移动客户软件容易受到 CVE-2023-36672 的攻击,但仅限于特定的非默认配置。Mullvad 公司表示,只有其 iOS 应用程序容易受到 LocalNet 的攻击。

研究人员忠告:" 如果你的 VPN 没有相应的更新,可以通过禁用本地网络访问来应对 LocalNet 攻击。你也可以通过确保网站使用 HTTPS 来应对攻击,现在许多网站都支持 HTTPS。"

-

- 索尼要请媒体试玩「PlayStation Portal」,它会是「次世代 PSP」吗?

-

2023-08-27 11:59:59

-

- 妈妈偷录取通知书阻挠女儿入学?网友吵翻了 ...

-

2023-08-27 11:57:43

-

- 企业家,不要等

-

2023-08-27 11:55:28

-

- 利好股市,多部门联合发布!

-

2023-08-27 11:53:12

-

- 沃尔玛中国单季销售超 40 亿美元

-

2023-08-27 11:50:56

-

- 长江策丨 2023 年全国百强镇榜单出炉,江苏以 37 席占比超三分之一

-

2023-08-27 11:48:40

-

- 云南省各地客运什么时候开始(云南这174个客运站全都能网上订票啦)

-

2023-08-26 14:55:55

-

- 乔布斯怎么去世的乔布斯活了多久(乔布斯已经离开5整年了)

-

2023-08-26 14:53:39

-

- 苏州水上乐园森林水世界游玩攻略(抛开生活琐碎事)

-

2023-08-26 14:51:23

-

- 中南大学教授杨雨工资有多高(中南大学美女教授杨雨)

-

2023-08-26 14:49:07

-

- 印度人评价中印实力最新(中印的地理位置谁更好)

-

2023-08-26 14:46:51

-

- 通信工程专业介绍及就业方向(大学专业解读之通信工程专业)

-

2023-08-26 14:44:35

-

- 长沙门面出租和价格(门面出租信息2022年5月16日)

-

2023-08-26 14:42:20

-

- 厦门方特王国玩什么(厦门方特梦幻王国攻略)

-

2023-08-26 14:40:03

-

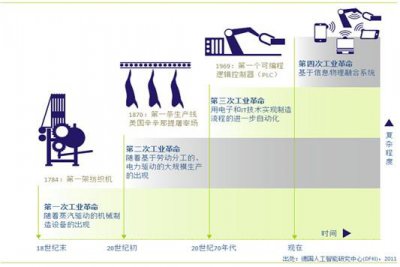

- 德国制造业的发展历程(为何能屹立于制造业之巅)

-

2023-08-26 14:37:47

-

- 墨西哥是哪个国家(拥有上万公里海岸线的墨西哥)

-

2023-08-26 14:35:31

-

- 辽宁省盘锦红海滩风景区攻略(辽宁盘锦有三处举世罕见的红海滩)

-

2023-08-25 17:43:24

-

- 德国打赢苏联后打谁(德国太平洋分舰队先胜后败)

-

2023-08-25 17:41:08

-

- 李宁新出的六款跑鞋(李宁前设计师造了款能跑酷的轻跑鞋)

-

2023-08-25 17:38:52

-

- 香港女星钟楚红简历(丈夫去世的香港女星)

-

2023-08-25 17:36:36

世界综合国力排名(联合国五常综合实力大排名)

世界综合国力排名(联合国五常综合实力大排名) 2023年十大高产玉米品种(排名第一的玉米品种名字)

2023年十大高产玉米品种(排名第一的玉米品种名字)